Nmap est préinstallé avec Kali Linux . Kali Linux Nmap n’est pas le seul à être préinstallé avec chaque système d’exploitation axé sur la sécurité. Nous avons déjà expliqué comment utiliser Nmap pour la reconnaissance active dans notre précédent article » NMAP – Le mappeur de réseau « .

Mais les experts en cybersécurité n’utilisent pas seulement Nmap pour analyser les ports et les services exécutés sur le système cible, Nmap peut également être utilisé pour l’évaluation des vulnérabilités et bien plus encore en utilisant NSE (Nmap Scripting Engine).

Le moteur de script Nmap (NSE) a révolutionné les possibilités d’un scanner de ports en permettant aux utilisateurs d’écrire des scripts qui effectuent des tâches personnalisées en utilisant les informations d’hôte collectées par Nmap. En septembre 2021, au moment où nous écrivons cet article, Nmap comptait plus de 600 scripts sur Nmap version 7.91.

Les testeurs d’intrusion utilisent les fonctionnalités les plus puissantes et les plus flexibles de Nmap, ce qui leur permet d’écrire leurs propres scripts et d’automatiser diverses tâches. NSE ( N map S cripting Engine ) a été développé pour les raisons suivantes :

- Découverte du réseau : – C’est l’objectif principal pour lequel la plupart des gens utilisent Nmap pour la découverte de ports réseau, ce que nous avions appris dans notre article » NMAP – Le mappeur de réseau

- Détection de version plus classique d’un service : – Il existe des tonnes de services avec plusieurs détails de version pour le même service, donc Nmap facilite l’identification du service.

- Détection de porte dérobée : – Certains scripts Nmap sont écrits pour identifier le modèle de porte dérobée. Si des vers ou des programmes malveillants infectent le réseau, l’attaquant peut facilement interrompre son travail et se concentrer sur la prise de contrôle de la machine à distance.

- Analyse des vulnérabilités : – les testeurs de stylet utilisent également Nmap pour l’exploitation en combinaison avec d’autres outils tels que Metasploit ou écrivent un code shell inversé personnalisé et combinent les capacités de Nmap avec eux pour l’exploitation.

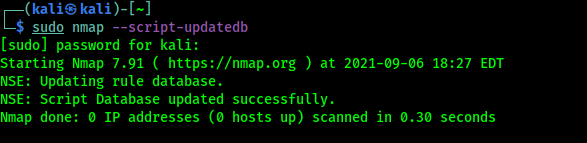

Avant de nous lancer dans la recherche de vulnérabilités à l’aide de Nmap, nous devons mettre à jour la base de données des scripts, afin que des scripts plus récents soient ajoutés à notre base de données. Nous sommes ensuite prêts à rechercher les vulnérabilités avec tous les scripts Nmap. Pour mettre à jour la base de données des scripts Nmap, nous devons appliquer la commande suivante sur notre fenêtre de terminal :

sudo nmap --script-updatedbDans la capture d’écran suivante, nous pouvons voir que nous disposons d’une base de données de scripts Nmap mise à jour.

Nous sommes désormais prêts à analyser n’importe quelle cible à la recherche de vulnérabilités. Eh bien, nous pouvons utiliser la commande suivante pour exécuter tous les scripts d’analyse des vulnérabilités sur une cible.

nmap -sV --script vuln <target>Comme nous pouvons le voir dans la capture d’écran suivante :

Lorsque nous parlons de scripts Nmap, nous devons savoir que, outre l’analyse des vulnérabilités ( vuln ), il existe de nombreuses catégories de scripts Nmap qui suivent :

- auth : cela classe les scripts liés à l’authentification des utilisateurs.

- broadcast : Il s’agit d’une catégorie très intéressante de scripts qui utilisent des pétitions diffusées pour recueillir des informations.

- brute : Cette catégorie est destinée aux scripts qui aident à effectuer un audit de mot de passe par force brute.

- default : cette catégorie concerne les scripts exécutés lors de l’exécution d’une analyse de script ( -sC ).

- discovery : Cette catégorie est destinée aux scripts liés à la découverte d’hôtes et de services.

- dos : Cette catégorie est destinée aux scripts liés aux attaques par déni de service.

- exploit : Cette catégorie est destinée aux scripts qui exploitent des failles de sécurité.

- external : Cette catégorie est destinée aux scripts qui dépendent d’un service tiers.

- fuzzer : Cette catégorie est destinée aux scripts Nmap axés sur le fuzzing.

- intrusive : ces scripts peuvent faire planter le système en générant beaucoup de bruit sur le réseau, les administrateurs système le considèrent comme intrusif.

- malware : Cette catégorie concerne les scripts liés à la détection de malware.

- safe : Cette catégorie concerne les scripts considérés comme sûrs dans toutes les situations.

- version : cette catégorie concerne les scripts NSE utilisés pour la gestion de versions avancée.

- vuln : Cette catégorie concerne les scripts liés aux vulnérabilités de sécurité.

Nous pouvons donc voir que nous pouvons effectuer diverses tâches en utilisant Nmap à l’aide des scripts Nmap Scripting Engine. Lorsque nous devons exécuter tous les scripts sur une seule cible, nous pouvons utiliser la commande suivante :

nmap -sV --script all <target>Dans la capture d’écran suivante, nous pouvons voir que tous les scripts sont utilisés contre une seule cible, mais ici, chaque script s’exécutera et prendra donc beaucoup de temps.

C’est tout pour cet article. Nous reviendrons avec Nmap . J’espère que cet article aidera nos collègues utilisateurs de Kali Linux . Vous aimez nos articles ? Assurez-vous de nous suivre , nous y publions des mises à jour d’articles.. Comme nous le savons, notre section de commentaires est toujours ouverte à tous. Nous lisons chaque commentaire et nous répondons toujours .